Funktionen von SolarWinds Security Event Manager

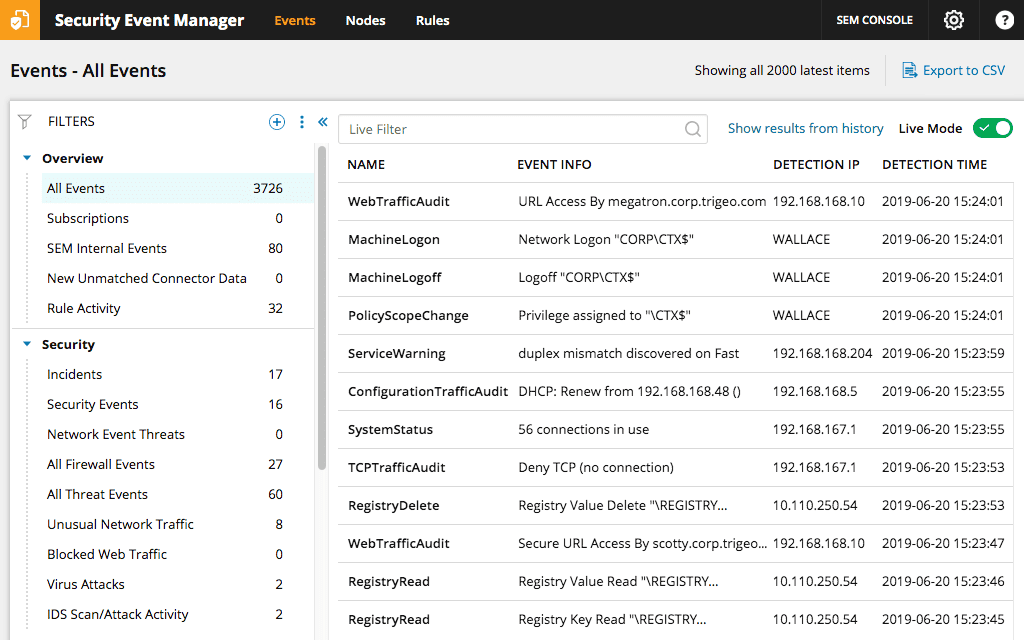

Benutzeraktivitäts-Monitoring- und Zugriffsprotokollierungs-Tool

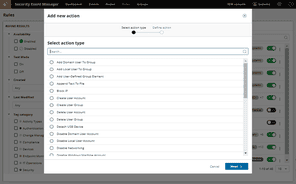

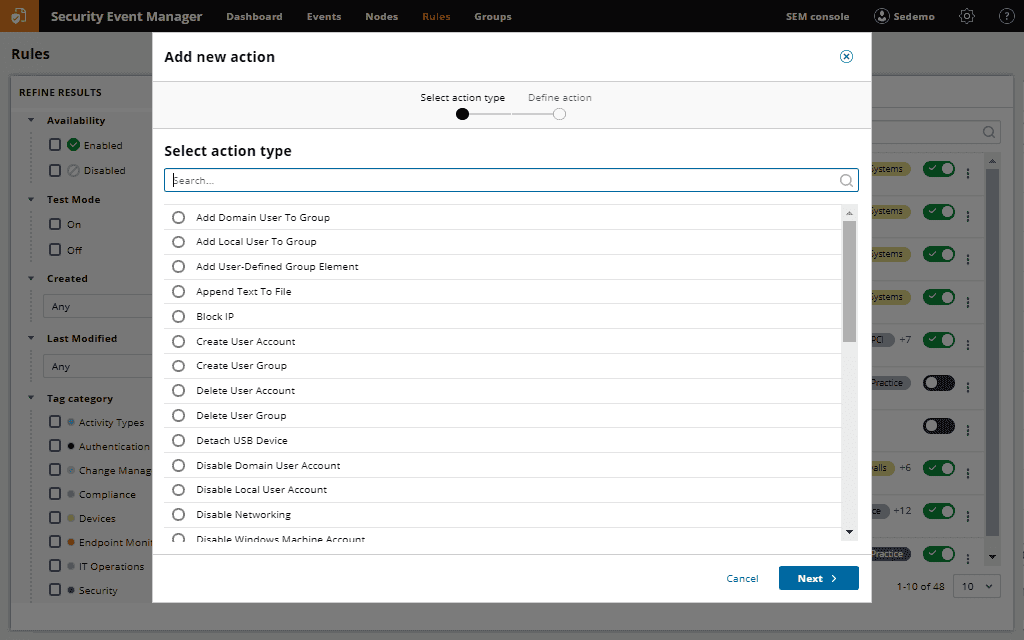

Bösartige Aktivitäten stoppen, bevor Mitarbeiter die Sicherheit kompromittieren.

DISA STIG-Compliance-Tools

Automatisieren Sie den Compliance-Prozess mit optimierten DISA STIG-Compliance-Tools.

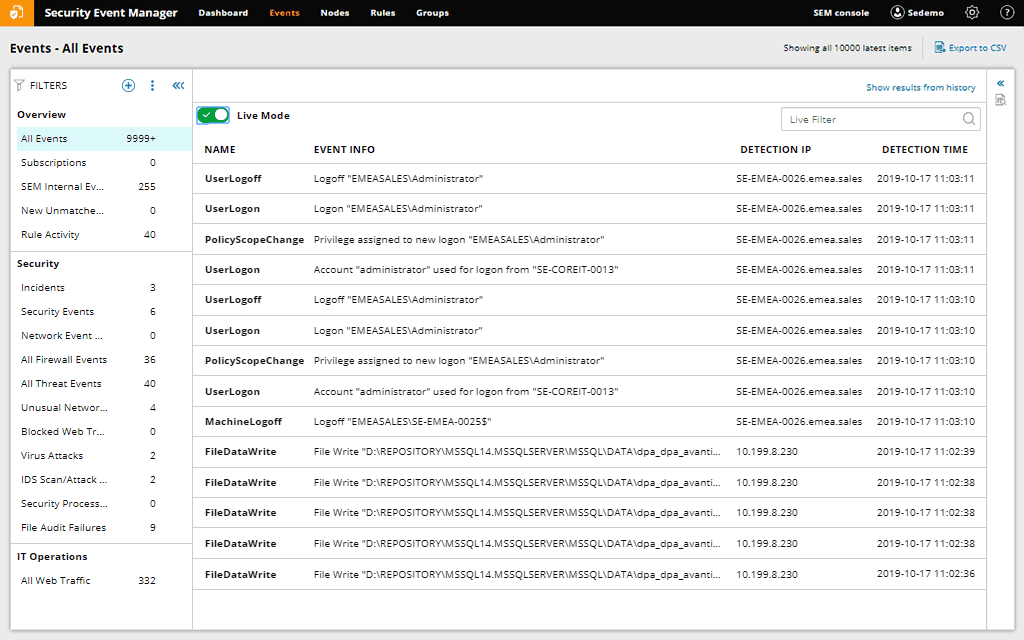

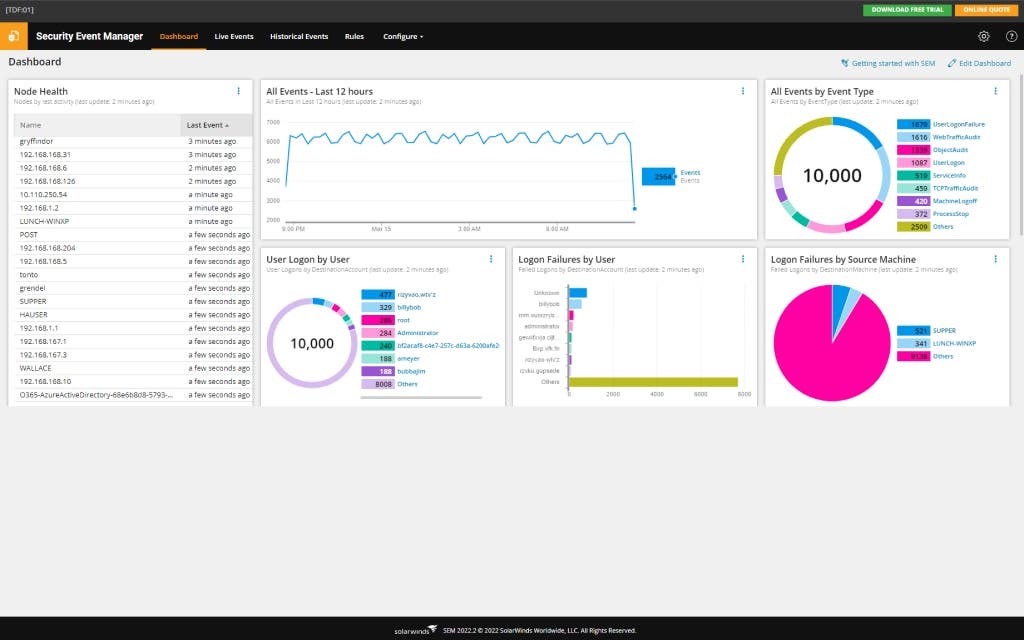

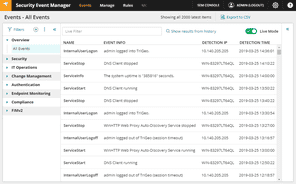

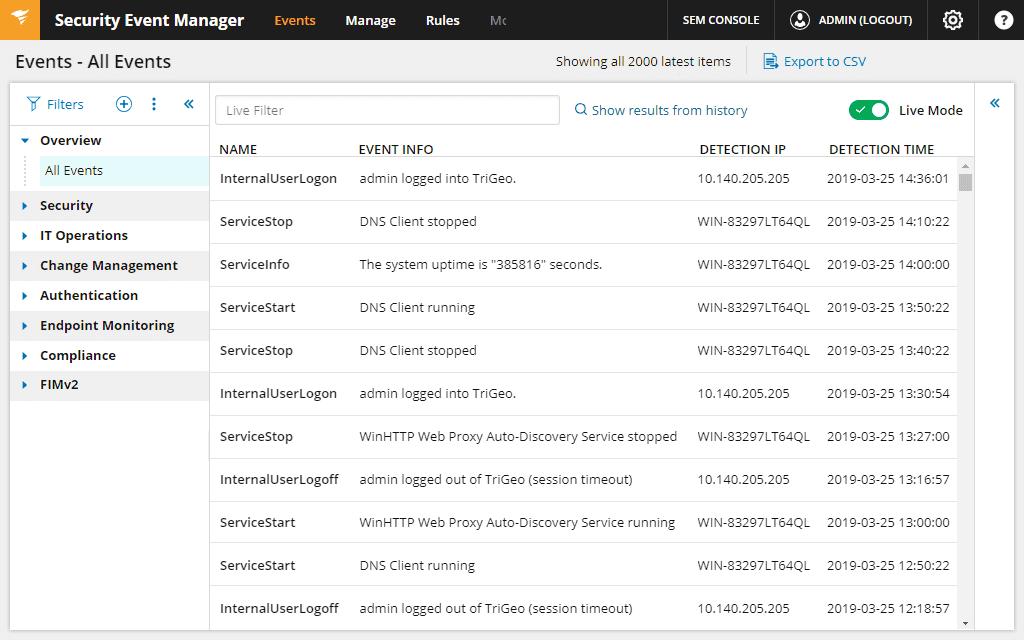

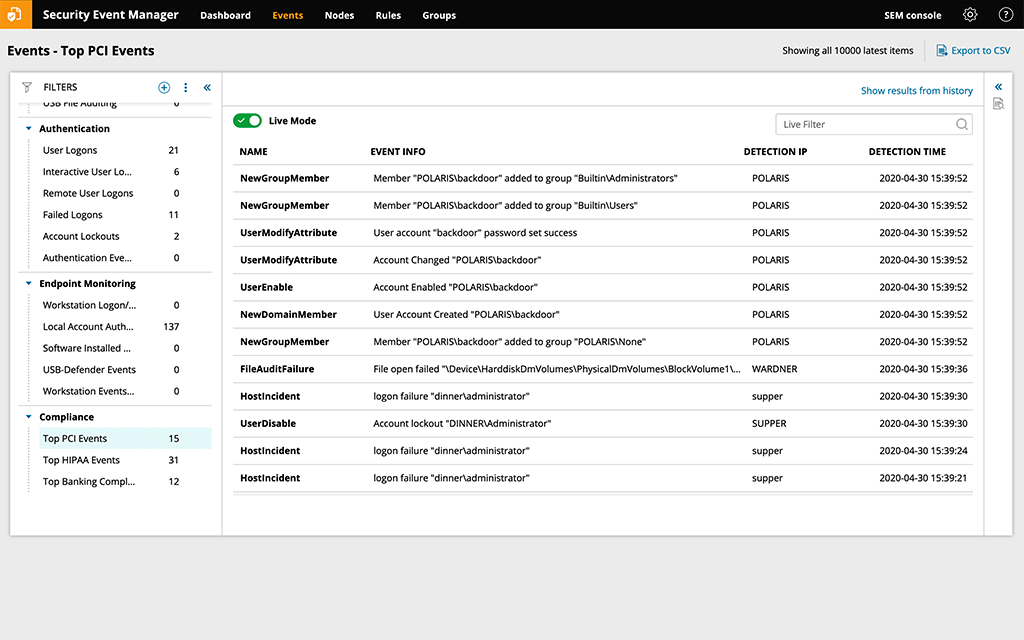

Ereignisprotokollanalyse

Bedrohungsbewusstsein mit einer Protokolldateianalyse in Echtzeit verbessern.

Firewall-Sicherheitsaudit-Tool

Bereiten Sie Ihre Firewalls auf Audits vor, um die Compliance zu gewährleisten und die Sicherheit zu verbessern.

Holen Sie sich den erweiterten Apache Log Viewer & Analyzer

Apache-Serverprotokolle flexibler und einfacher zusammenführen, analysieren und Fehler beheben.

Juniper Log Analyzer

Erhöhen Sie die Sicherheit von Juniper-Netzwerkgeräten, automatisieren Sie die Threat Intelligence und sichern Sie Ihr Netzwerk.

Krankenhauszukunftsgesetz (KHZG)

Erfahren Sie, was das KHZG bedeutet und wie wichtig es ist, die IT-Sicherheit in Krankenhäusern zu verbessern.

Microsoft IIS-Protokollanalysetool für Webserver

IIS-Webserver-Protokolle erfassen und Bedrohungen mittels Protokollanalyse und Ereigniskorrelation in Echtzeit identifizieren.

Netzwerksicherheitstool

Erhöhen Sie durch einheitliche Threat Intelligence für all Ihre Netzwerksicherheitstools die Agilität Ihrer Sicherheitsprozesse.

PCI-Compliance-Software

Mit PCI-Compliance-Software für Protokollanalysen und die flexible Berichterstellung Karteninhaberdaten schützen.

Privileged Account Management (PAM) Tool

Configure privileged account security with the SolarWinds PAM tool in Security Event Manager.

Sicherheitsmanagement-Software für Netzwerk-Firewalls

Erhöhen Sie Ihre Netzwerksicherheit durch ein erstklassiges Firewall-Sicherheitsmanagement.

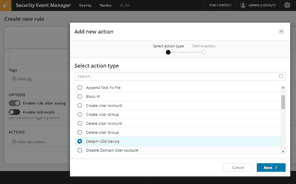

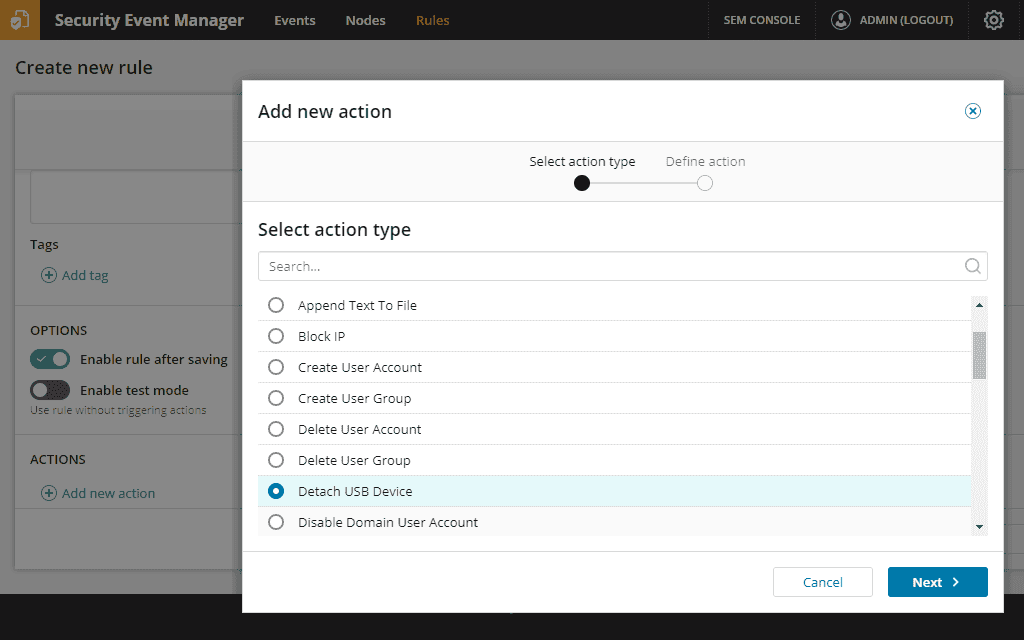

USB-Sicherheit, Erkennung, Gefahrenabwehr und mehr

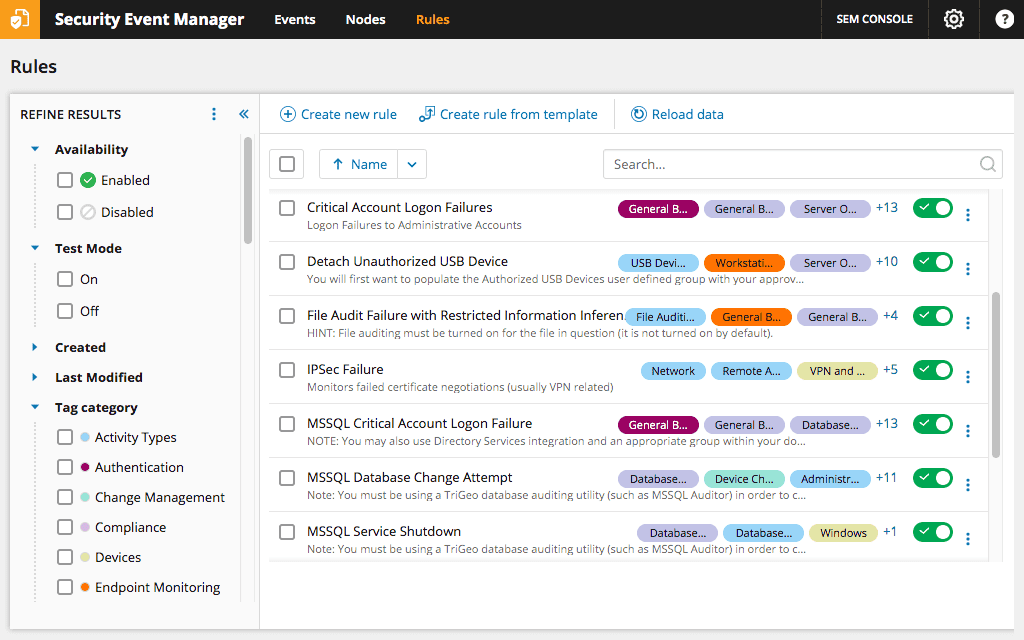

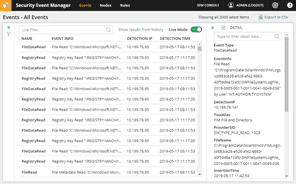

Security Event Manager

- Das Erfassen von Protokollen aus verschiedenen Quellen kann sich ohne das geeignete Tool wie ein Kampf gegen Windmühlen anfühlen.

- Das Herausfiltern von überflüssigen Daten, um schnell die benötigten Protokolle zu erhalten, muss nicht schwierig sein.

- Das schnellere Identifizieren verdächtiger Verhaltensweisen mit weniger manuellem Aufwand und mit weniger Sicherheitskenntnissen ist möglich.

Ab

Sprechen Sie uns an.

Wenden Sie sich an unser Team. Wir sind rund um die Uhr für Sie da.