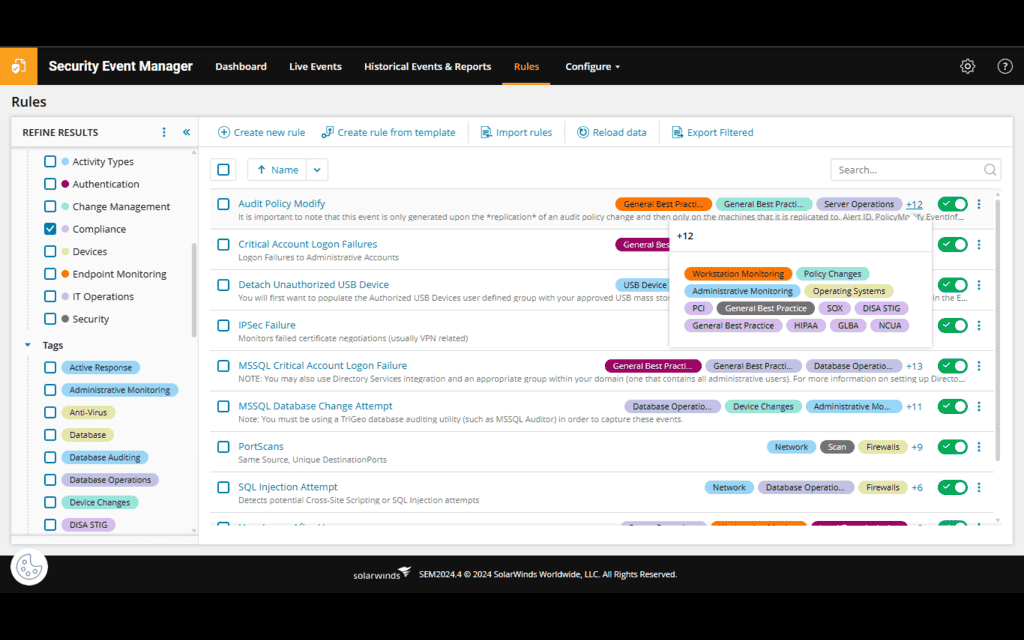

Security Event Manager

Erhöhen Sie die Sicherheit und weisen Sie mit einem benutzerfreundlichen und preiswerten SIEM-Tool schnell die Compliance nach.

Ab

Verbessern Sie Sicherheit und Compliance mit unserer intuitiven SIEM-Lösung.

Bringen Sie Ihre Sicherheitsstrategie mit einer einfachen und effektiven SIEM-Lösung auf eine neue Ebene.

Compliance-Berichterstellung

Erweiterte Compliance-Berichterstellung mit vordefinierten Vorlagen für PCI DSS, HIPAA, SOX und mehr

Protokolldaten erfassen und korrelieren, um verschiedene Compliance-Anforderungen zu erfüllen.

Mithilfe von Echtzeit-Protokollanalysen und ereignisübergreifender Korrelation von Quellen in Ihrer gesamten Infrastruktur deckt das Compliance-Monitoring-Tool schnell Richtlinienverstöße auf, identifiziert Angriffe und hebt Bedrohungen hervor.

Cyberthreat Intelligence

Cyberbedrohungsdaten sind entscheidend für die Bekämpfung von Sicherheitsbedrohungen

Automatisierte Reaktion auf Vorfälle

Die Vorfallsreaktion mit Verwaltungssoftware für Sicherheitsvorfälle vereinfachen

Forensische Analysen

Erhalten Sie praktisch umsetzbare Einblicke aus zentralisierten SIEM-Protokolldaten und erkennen und beheben Sie Sicherheitsrisiken in Echtzeit

Dateiintegritätsüberwachung

Die Dateiintegritätsüberwachung (File Integrity Monitoring, FIM) schützt sensible Informationen vor Diebstahl, Verlust und Malware

Erhalten Sie umfassende Einblicke. Laden Sie das Datenblatt noch heute herunter.

Security Event Manager

Sprechen Sie uns an.

Wenden Sie sich an unser Team. Wir sind rund um die Uhr für Sie da.

Weitere Informationen zu unseren beliebten Produkten

- Zentralisierte Protokollverwaltung

- Security Event Manager

- Überwachung der Netzwerksicherheit

- SEM-Überwachung & -Berichterstattung automatisieren

- Storage Resource Monitor