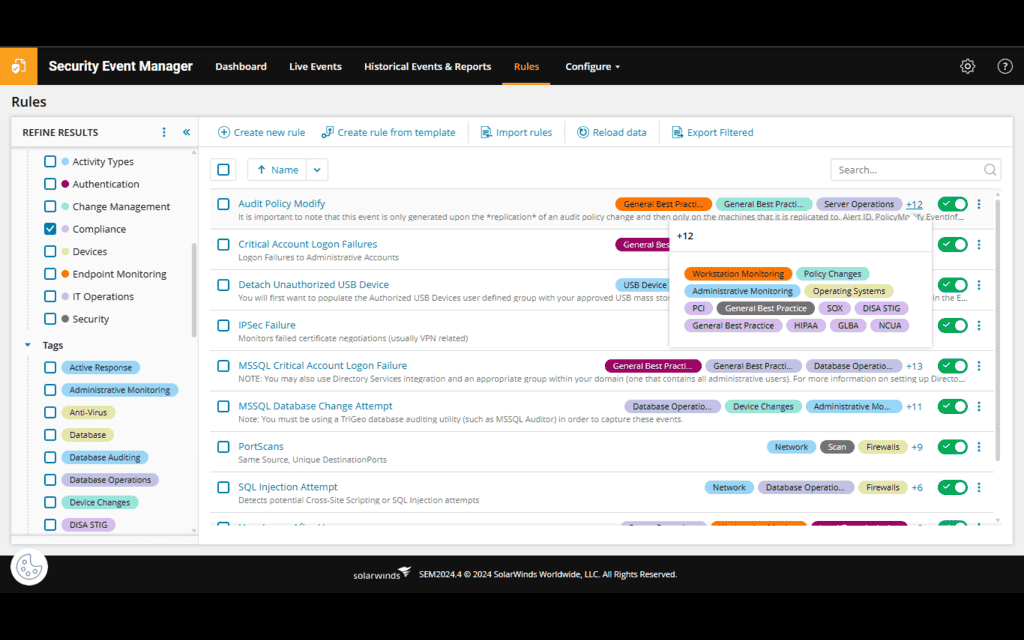

Security Event Manager

Renforcez votre position en matière de sécurité et démontrez rapidement que vous vous conformez aux réglementations avec un outil SIEM facile à utiliser et abordable.

À partir de

Renforcez la sécurité et la conformité avec notre solution SIEM intuitive.

Améliorez votre stratégie en matière de sécurité avec une solution SIEM simple et efficace.

Rapports de conformité

Génération de rapports de conformité à l’aide de modèles prédéfinis pour PCI, DSS, HIPAA, SOX, etc.

Collectez et mettez en corrélation les données des journaux afin de respecter les diverses exigences de conformité

Grâce à l’analyse des journaux en temps réel et à la corrélation entre les événements provenant de sources réparties dans l’ensemble de votre infrastructure, cet outil de contrôle de la conformité permet de détecter rapidement les violations des politiques, d’identifier les attaques et de mettre en évidence les menaces.

Renseignements sur les cyberattaques

Une infrastructure de veille sur les cybermenaces est essentielle pour identifier les menaces à la sécurité et y répondre.

Résolution des incidents automatisée

Simplifiez le processus de réponse aux incidents grâce à un logiciel de gestion des incidents de sécurité.

Analyse d’investigation

Obtenez des informations exploitables à partir des données des journaux SIEM centralisés afin de détecter et de gérer les risques de sécurité en temps réel.

Surveillance de l’intégrité des fichiers

La surveillance de l’intégrité des fichiers (FIM) protège les informations sensibles du vol, de la perte et des logiciels malveillants.

Obtenez des informations détaillées. Téléchargez la fiche technique maintenant.

Security Event Manager

Parlons-en.

Contactez notre équipe. À tout moment.

En savoir plus sur nos produits les plus populaires

- Gestion centralisée des journaux

- Security Event Manager

- Surveillance de la sécurité du réseau

- Automatisation de la surveillance et du reporting SEM

- Storage Resource Monitor