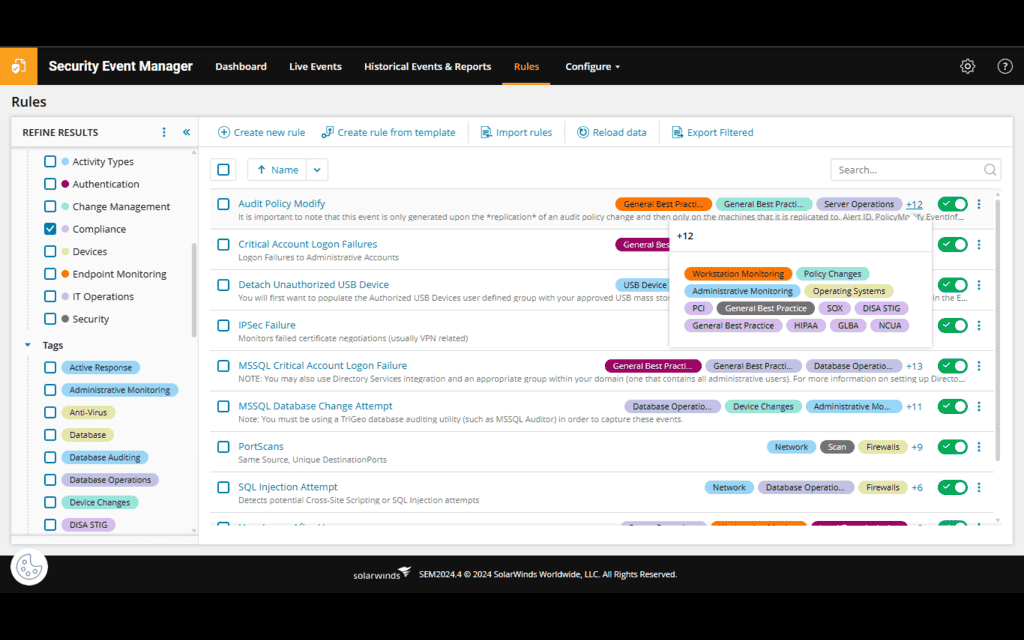

Security Event Manager

Mejore su nivel de seguridad y demuestre el cumplimiento normativo con rapidez gracias a la herramienta SIEM asequible y fácil de usar.

A partir de

Mejore la seguridad y el cumplimiento con nuestra solución SIEM intuitiva

Refuerce su estrategia de seguridad con una solución SIEM sencilla y efectiva

Generación de informes de cumplimiento

Informes de cumplimiento avanzados con plantillas predefinidas para PCI DSS, HIPAA, SOX y mucho más.

Recopile y correlacione datos del registro para satisfacer diferentes requisitos de cumplimiento

Mediante análisis del registro y correlación de eventos en tiempo real de fuentes en toda su infraestructura, esta herramienta de monitoreo del cumplimiento puede ayudarlo a detectar rápidamente infracciones de políticas, identificar ataques y señalar amenazas.

Investigación sobre ciberamenazas

Un marco de inteligencia sobre ciberamenazas es esencial para identificar y responder ante las amenazas de seguridad.

Respuesta automática ante incidentes

Simplifique el proceso de respuesta ante incidentes con un software de administración de incidentes de seguridad.

Análisis forenses

Obtenga datos prácticos de datos del registro SIEM centralizados para detectar y abordar los riesgos de seguridad en tiempo real.

Monitoreo de la integridad de los archivos

El monitoreo de archivos integrado (FIM) protege la información confidencial contra robos, pérdidas y malware.

Obtenga datos relevantes. Descargue el informe hoy mismo.

Security Event Manager

Hablemos de esto.

Póngase en contacto con nuestro equipo. En cualquier momento.

Obtenga más información sobre nuestros productos populares

- Administración centralizada de registros

- Security Event Manager

- Monitoreo de la seguridad de red

- Automatización de monitoreo y reportes de SEM

- Storage Resource Monitor